Proteggersi dal phishing, la tua organizzazione è pronta dal punto di vista della sicurezza informatica? È proattiva o reattiva?

Phishing è un crimine informatico in cui uno o più “obiettivi” vengono contattati tramite e-mail, telefono o messaggio di testo da qualcuno che si spaccia per un’istituzione legittima per indurre le persone a fornire dati sensibili come informazioni di identificazione personale, dettagli bancari, della carta di credito e password di accesso a specifiche utenze. Le informazioni raccolte dai malintenzionati vengono quindi utilizzate per accedere ad account personali o aziendali e possono provocare furti di identità e perdite finanziarie.

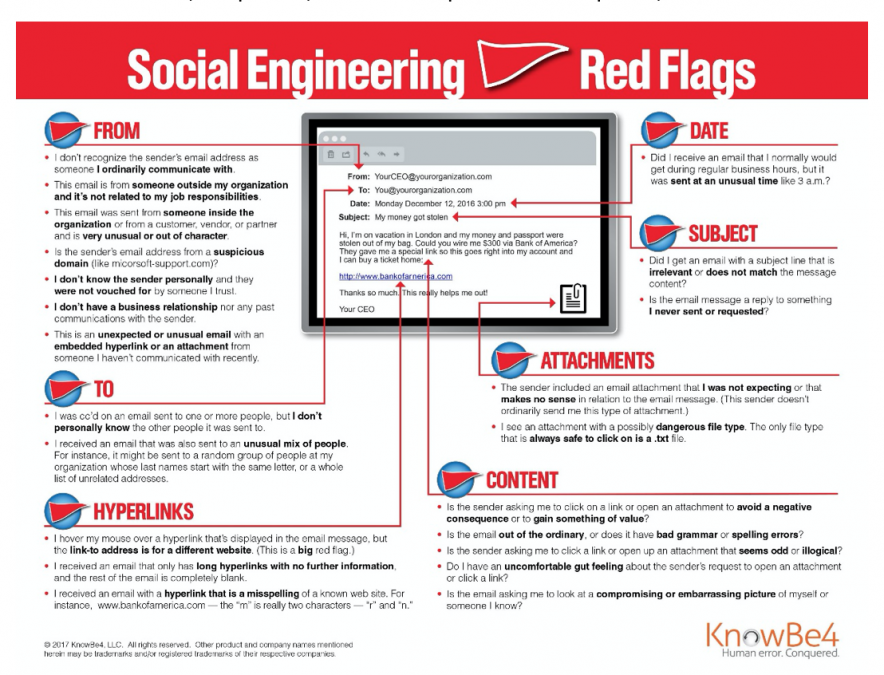

Caratteristiche comuni delle e-mail di phishing

“Troppo bello per essere vero”

Le offerte lucrative, dichiarazioni accattivanti o che attirano l’attenzione sono progettate per attirare immediatamente l’attenzione delle persone che le leggono. Ad esempio, molti messaggi sostengono che chi legge abbia vinto un iPhone, una lotteria o qualche altro premio in denaro. Basta non fare clic sui link e le e-mail sospette. Occorre tenere a mente che “se sembra troppo bello per essere vero, probabilmente non lo è!”

“Senso di urgenza”

Una tattica preferita utilizzata dai criminali informatici è chiederti di agire velocemente perché ciò che viene proposto è solo per un periodo di tempo limitato. In alcuni casi affermeranno che chi legge ha solo pochi minuti per rispondere. Altre volte verrà comunicata la sospensione di un account se non si aggiorneranno i dati personali immediatamente. La maggior parte delle organizzazioni che apportano modifiche di questo tipo concede sufficiente tempo prima di chiudere un account e non chiede mai agli utenti di aggiornare i dati personali su Internet. In ogni caso, per accertarsi, sarà sufficiente andare direttamente sul sito interessato anziché fare clic su un collegamento in un’email.

“Collegamenti ipertestuali”

Un collegamento potrebbe non essere ciò che sembra. Quando portiamo il puntatore del mouse su un collegamento, viene mostrato l’effettivo URL a cui si verrà indirizzati facendo clic su di esso. Potrebbe essere completamente diverso o potrebbe essere un sito Web popolare con un errore di ortografia, ad esempio www.unicrebit.com: la “d” è in realtà una “b”, quindi occorre fare attenzione.

“Allegati”

Se in un’email viene visualizzato un allegato non atteso o che non ha senso …. non aprirlo! Spesso contengono payload come ransomware o altri virus. L’unico tipo di file su cui è sempre sicuro fare clic è un file .txt.

“Mittente insolito”

Sia che sembri provenire da qualcuno che si non conosce o da qualcuno che non si conosce, se qualcosa sembra fuori dall’ordinario, inaspettato, insolito o semplicemente “sospetto”, non fare clic su di esso!

Contromisure attuabili

Una volta mi è stato chiesto se era possibile automatizzare il processo di phishing protection.

Ho risposto con una domanda: vuoi automatizzare il processo di gestione delle email di phishing o sei interessato a un modo per bloccarle e impedire che arrivino sul server di posta?

Purtroppo, in un’organizzazione, gli utenti sono l’anello più debole nella catena della sicurezza informatica. Non importa quanto vengano istruiti o continuamente aggiornati, ci sarà sempre qualcuno che è convinto di “guadagnare un milione di euro” cliccando su un link, oppure è “preoccupato dalla transazione PayPal non andata a buon fine” o semplicemente curioso di aprire quel “documento word inviato dall’agenzia delle entrate”.

Ora, come e dove è possibile usare un automatismo per risolvere questo problema così attuale e frequente?

Al punto di ingresso, dove si ricevono le email? Lasciare che l’utente prenda la decisione di valutare e segnalare le email sospette? Acquistare uno strumento di monitoraggio che utilizza AI e ML per convalidare le email prima che giungano nella posta in arrivo dell’utente?

Che ci crediate o no, il concetto di “Email Security” è qualcosa che ancora oggi è dato per scontato.

Esistono diversi strumenti sul mercato che utilizzano Intelligenza Artificiale (AI) e Machine Learning (ML) per rilevare, rispondere e proteggere le e-mail non solo ricevute ma anche inviate.

Quanto sei sicuro di controllare il flusso in entrata / uscita delle e-mail?

Il modo migliore per automatizzare l’elaborazione di e-mail di phishing / dannose è interrompere e controllare questo flusso al punto di ingresso senza lasciare decidere l’utente su cosa fare o non fare.

Proteggersi dalle email di phishing

Cosa, perché e dove proteggere le e-mail in entrata e in uscita?

Ho volutamente non incluso il “come” perché ogni strumento di controllo avrà controlli e limitazioni specifiche.

Quindi, ecco qui le principali precauzioni da prendere per proteggersi dal Phishing:

– Dominio e furto d’identità dell’utente: Non vuoi che qualcuno finga di essere il tuo supporto IT o il tuo CEO, giusto? Abilita SPF[1] e DKIM[2]

– Malware e ransomware: vuoi che qualcuno cripti i tuoi dati e li renda così sicuri che nemmeno tu sarai in grado di recuperarli? Elabora gli allegati per le e-mail in entrata e in uscita.

– E-mail di phishing e spam: a chi non piacerebbe diventare milionari facendo click su un collegamento?

Configura i filtri anti-spam e phishing e utilizza anche Advance Threat Protect (ATP)[3] ;

– Allegati e link malevoli: un PDF o un xls potrebbero sembrare file realmente inviati da colleghi o fornitori. Cosa fare? ATP per allegati e collegamenti;

– Crittografia: assicurati che i destinatari ricevano il tuo messaggio. Crittografa le email in uscita per garantire la riservatezza;

Altri suggerimenti per proteggersi

– Classificazione dei dati: assicurati che tu e il tuo destinatario conosciate la criticità dei dati che condividete. Quando sei “mittente”, fai in modo di farglielo sapere classificando i dati che invii per garantire riservatezza e integrità; – Disabilita l’inoltro automatico a indirizzi e-mail esterni: la prima cosa che fa un criminale informatica che riesce a controllare una casella di posta è l’impostazione/regola dell’inoltro automatico. Disabilita questa funzionalità;

– Account amministratore dedicato: In base ai ruoli, assegnare le autorizzazioni di amministratore. Questo garantirà che anche all’interno del tuo IT Team nessuno aggiri le regole;

– MFA: Le probabilità di avere un accesso fraudolento a uno smartphone sono basse. Imposta l’autenticazione a più fattori per tutti gli utenti critici e in particolare per gli account “amministratore”;

– Ultimo ma non meno importante: newsletter e mail marketing. I filtri anti-phishing e anti-spam possono estrarre anche queste e-mail se configurati correttamente.

Come proteggersi dal phishing

Finché non avverrà di strano o sospetto, con queste impostazioni, tutte le email in entrata e in uscita, scorreranno come l’acqua del fiume. Si, questa è automazione! Con tutte queste impostazioni, puoi essere certo che i tuoi utenti e la tua organizzazione abbiano una protezione dagli attacchi e-mail di livello medio alto.

L’e-mail di phishing si evolve, ogni giorno, quindi il monitoraggio e i miglioramenti costanti sono tanto cruciali quanto configurarli correttamente.

[1] il Sender Policy Framework (SPF) non fa altro che confrontare gli indirizzi ip legati al domino e quello da cui proviene la email. Questo significa che al momento in cui viene recapitata una email a un provider di posta quest’ultimo interroga il domino da cui essa proviene chiedendo se il sistema da cui è stata spedita è autorizzato ad inviare email a suo nome. L’SPF può cooperare con il DKIM, ma non necessariamente devono essere abbinati.

[2] il Domain Keys Identified Mail non è altro che una firma digitale che viene apposta alla email inviate. Questa firma proprio come l’ SPF viene verificata dal domino di posta del ricevente tramite i dns del dominio di posta del mittente. Il DKIM può cooperare con l’ SPF, ma non necessariamente devono essere abbinati.

[3] ATP è una soluzione di sicurezza basata sul cloud che sfrutta i segnali di Active Directory locali per identificare, rilevare e analizzare le minacce avanzate, le identità compromesse e le attività svolte da utenti interni.